反编译(Decompilation)是将已编译的程序二进制文件还原为源代码或接近源代码的过程。在计算机程序设计中,源代码可以被编译器编译成可执行机器码,以便计算机直接执行代码。但是,如果想要修改或理解这些代码,就需要进行反编译。反编译主要有两种方式:静态反汇编和动态反汇编。特征码的描述取决于人的主观因素,从长达数千字节的病毒体中撷取十余字节的病毒特征码,需要对病毒进行跟踪、反汇编以及其它分析,如果病毒本身具有反跟踪技术和变形、解码技术,那么跟踪和反汇编以获取特征码的情况将变得极其复杂。此外,要撷取一个病毒的特征码,必然要获取该病毒的样本,再由于对特征码的描述各个不同。

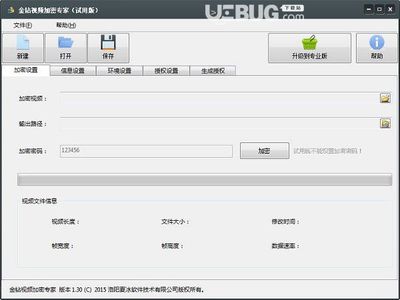

解决这个问题的一个简单办法,在存储的时候把token进行对称加密存储,用时解开。将请求URL、时间戳、token三者进行合并加盐签名,服务端校验有效性。这两种办法的出发点都是:窃取你存储的数据较为容易,而反汇编你的程序hack你的加密解密和签名算法是比较难的。然而其实说难也不难。加密壳是用上了各种反跟踪技术保护程序不被调试、脱壳等,其加壳后的体积大小不是其考虑的主要因素。加花免杀什么是花指令?实际上,把它按照“乱指令”来理解可能更贴切、就是故意将错误的机器指令放在了错误的位置,那反汇编时,就有可能连同后面的数据一起错误地反汇编出来,这样。

如何防止反汇编

使用专用加密芯片,如ATMEL的AT,C,也就几块钱,只要软件不能被反汇编出来,小偷即使把所有信号用逻辑分析仪截获下来也是无法复制的。使用不可破解的芯片,如EPLD的EPM,上、ACTEL的CPLD等,但成本较高(百元以上),对小产品不适用。使用MASKIC。反编译(Decompilation)是将已编译的程序二进制文件还原为源代码或接近源代码的过程。在计算机程序设计中,源代码可以被编译器编译成可执行机器码,以便计算机直接执行代码。但是,如果想要修改或理解这些代码,就需要进行反编译。反编译主要有两种方式:静态反汇编和动态反汇编。

理论上可以,不过过程比较复杂,我稍微讲一下。第一个难题,cl.exe以及link.exe你未必就能反编译成功,因为有些技术是可以防止反编译的。第二个难题,假设你已经反编译成功,你将得到依赖于A平台的汇编语言代码。现在你要做的就是:用B平台的汇编语言语法,重写你得到的汇编语言源代码。简单的说就是用工具打开exe文件会出现汇编代码。不能。这是反汇编的工作就是看着汇编代码用别的语言来实现。NO,是不是所有exe程序都可以反编译为汇编语言?理论上说是的,不过有的程序加了壳,这样就要先脱壳这是破解的知识,他们为了保护自己的软件防止盗版。

反汇编技术

老实说是没有什么自动化的软件可以用来自动分析二进制机器码而后还原为高级语言的。。。目前可行的方法就是,人脑orz你懂些逆向工程技术的话,将源码反编译出来成汇编代码,自行分析算法。。关于逆向工程技术。恶意软件分析:恶意软件分析的主要目的是分析恶意代码的行为和性质,以确定它是否是网络安全威胁。这种技术涉及到反汇编、静态和动态分析等技术,以确定恶意代码的目的、来源和行为。漏洞利用和评估:漏洞利用和评估主要是评估网络和系统中存在的漏洞并利用这些漏洞来发现安全威胁。

使用特征码技术需要实现一些补充功能,例如近来的压缩包、压缩可执行文件自动查杀技术。但是,特征码查毒方案也具有极大的局限性。特征码的描述取决于人的主观因素,从长达数千字节的病毒体中撷取十余字节的病毒特征码,需要对病毒进行跟踪、反汇编以及其它分析,如果病毒本身具有反跟踪技术和变形、解码技术。如果你是在进行某种逆向工程或开发调试工作,并且有合法的理由编辑dylib文件,以下是一般步骤:使用逆向工程工具:IDAPro:IDAPro是一种反汇编工具,可以用于分析二进制文件,包括dylib文件。HopperDisassembler:类似于IDAPro,也是一种用于逆向工程的工具。

感谢您的来访,获取更多精彩文章请收藏本站。

暂无评论内容